Cercetătorii de la Morphisec au descoperit o vulnerabilitate critică zero-click Remote Code Execution (RCE) în Microsoft Outlook, identificată prin CVE-2024-38021.

Această vulnerabilitate este deosebit de periculoasă deoarece nu necesită autentificare, ceea ce o face ușor exploatabilă fără interacțiunea utilizatorilor.

Rezumat:

- este vorba depre o vulnerabilitate critică zero-click RCE în Microsoft Outlook;

- nu necesită autentificare, permițând exploatarea fără interacțiunea utilizatorilor;

- posibile consecințe: breșe de date, acces neautorizat, activități malițioase;

- Microsoft a lansat un patch pe 9 iulie 2024;

- recomandări: implementarea patch-urilor, măsuri de securitate pentru email, conștientizarea utilizatorilor.

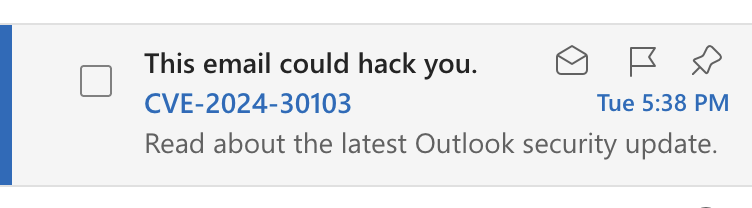

Detalii despre vulnerabilitatea CVE-2024-38021 Cercetătorii de la Morphisec au descoperit o vulnerabilitate critică zero-click Remote Code Execution (RCE) în Microsoft Outlook, identificată prin CVE-2024-38021. Spre deosebire de vulnerabilitatea CVE-2024-30103, această vulnerabilitate nu necesită autentificare, ceea ce o face extrem de periculoasă.

Această vulnerabilitate zero-click poate fi exploatată fără nicio interacțiune din partea utilizatorului, în special atunci când emailurile sunt primite de la expeditori de încredere. CVE-2024-38021 poate avea consecințe severe, inclusiv breșe de date, acces neautorizat și alte activități malițioase.

Morphisec a subliniat necesitatea ca Microsoft să reevalueze severitatea acestei vulnerabilități la nivelul “Critic” ca urmare a implicațiilor mai largi și a impactului potențial extins.

Procesul de raportare și reacția Microsoft

- 21 aprilie 2024: Morphisec a raportat vulnerabilitatea către Microsoft;

- 26 aprilie 2024: Microsoft a confirmat vulnerabilitatea;

- 9 iulie 2024: Microsoft a lansat un patch pentru CVE-2024-38021 ca parte a actualizărilor Patch Tuesday.

Exploatarea CVE-2024-38021 este mai complexă decât exploatarea CVE-2024-30103, ceea ce reduce probabilitatea unei exploatări imediate. Cu toate acestea, dacă este combinată cu o altă vulnerabilitate, procesul de atac ar putea fi simplificat, crescând riscul.

Măsuri de mitigare Pentru a atenua riscurile asociate CVE-2024-38021, se recomandă următorii pași:

- implementarea patch-urilor: asigurați-vă că toate aplicațiile Microsoft Outlook și Office sunt actualizate cu cele mai recente patch-uri;

- implementați măsuri de securitate a emailului, inclusiv dezactivarea previzualizărilor automate ale emailurilor, dacă este posibil;

- conștientizare în rândul utilizatorilor: educați utilizatorii despre riscurile deschiderii emailurilor de la surse necunoscute sau suspecte.

Reacția rapidă a Microsoft la această vulnerabilitate este lăudabilă, având în vedere natura problematică și complexitatea patch-ului anterior. Cu toate acestea, reevaluarea severității la nivelul “Critic” este crucială pentru a reflecta riscul real și a asigura atenția și resursele adecvate pentru măsurile de atenuare.

Sursa articolului:

https://cybersecuritynews.com/outlook-zero-click-rce-vulnerability/