Recent, hackerii au început să vizeze dezvoltatorii folosind oferte de locuri de muncă false pentru a deturna conturile GitHub. Aceste atacuri ridică îngrijorări semnificative în echipele de securitate a informațiilor din companiile mari, deoarece dezvoltatorii au adesea acces administrativ la depozite de cod (repository) critice.

TL;DR

Hackerii trimit emailuri false cu oferte de muncă pentru a păcăli dezvoltatorii să autorizeze aplicații OAuth malițioase, ceea ce le permite atacatorilor să compromită și să șantajeze conturile GitHub ale victimelor. Dezvoltatorii trebuie să fie vigilenți și să urmeze recomandările pentru a se proteja împotriva acestor atacuri de phishing.

Studiu de caz - atacul de phishing

Hackerii trimit emailuri care aparent provin de la GitHub și oferă o poziție de muncă atractivă cu un salariu anual de 180.000 de dolari și beneficii generoase. Emailurile sunt trimise de la [email protected], o adresă GitHub legitimă, ceea ce le face să pară autentice. Totuși, există semnale subtile de avertizare, cum ar fi utilizarea unei adrese de notificare pentru comunicări HR și subiecte de email care nu corespund cu conținutul ofertei de muncă.

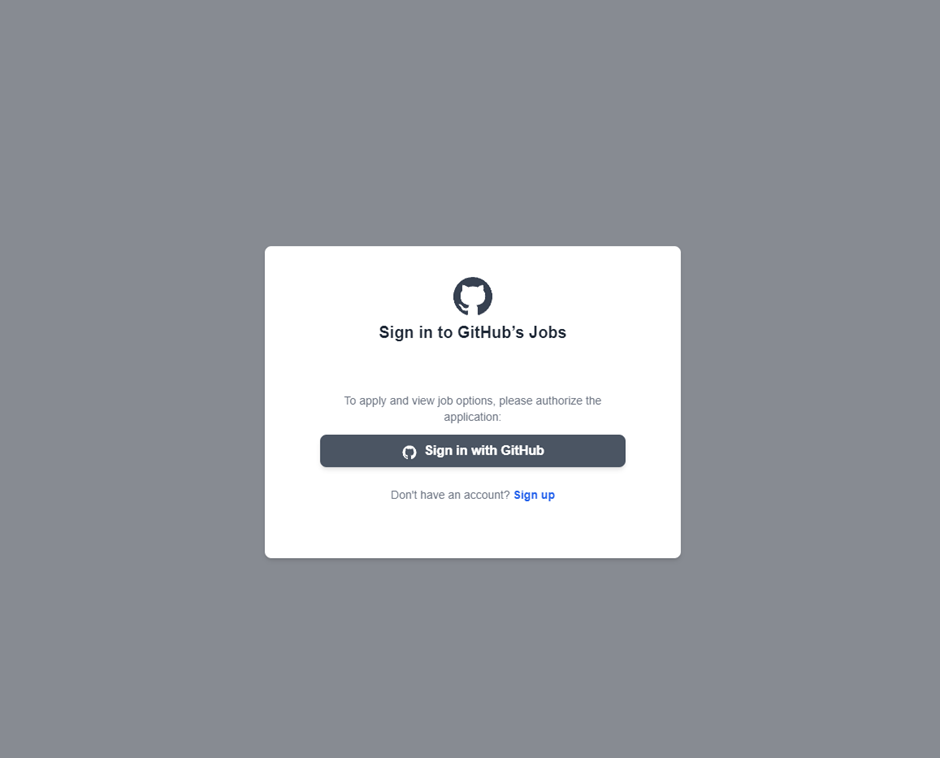

Click-ul pe link-ul din email direcționează destinatarul către un site fals de cariere GitHub, folosind adrese precum githubtalentcommunity[.]online și githubcareers[.]online. Aceste site-uri de phishing au fost închise, dar nu înainte de a provoca daune semnificative. Pe site-ul fals, dezvoltatorii sunt îndemnați să se autentifice în contul lor GitHub și să autorizeze o nouă aplicație OAuth. Această aplicație malițioasă solicită permisiuni extinse, inclusiv accesul la depozite private, date personale și abilitatea de a șterge depozite.

Studiu de caz - Cu răscumpărare

O altă variantă a emailului de phishing susține că GitHub a fost hackuit și cere autorizarea utilizatorului pentru a atenua consecințele. Ambele tactici urmăresc să păcălească dezvoltatorii să acorde permisiuni periculoase. Dacă un dezvoltator cade în capcană și autorizează aplicația OAuth malițioasă, atacatorii exploatează rapid permisiunile acordate. Ei șterg toate depozitele victimei și le redenumesc, lăsând în urmă doar un fișier README.me. Fișierul README.me conține o notă de răscumpărare care afirmă că datele au fost compromise, dar un backup există. Pentru a restaura datele, victima este instruită să contacteze un utilizator Gitloker pe Telegram.

Recomandări pentru protecție

Pentru a se proteja împotriva acestor atacuri sofisticate de phishing, dezvoltatorii ar trebui să urmeze aceste recomandări:

- Examinați Detaliile Emailului: Verificați întotdeauna detaliile unui email, inclusiv subiectul, textul și adresa expeditorului. Discrepanțele sunt semne probabile ale phishing-ului.

- Evitați Click-ul pe Link-uri Suspecte: Dacă primiți un email suspect de la GitHub, nu faceți click pe niciun link. Raportați emailul la suportul GitHub.

- Fiți Precauți cu Aplicațiile OAuth: Nu autorizați aplicații OAuth necunoscute. Revizuiți și eliminați regulat aplicațiile suspicioase din contul dvs. GitHub.

Prin menținerea vigilenței și urmarea acestor recomandări, dezvoltatorii își pot proteja conturile și pot preveni breșele de securitate.