Cercetătorii în securitate cibernetică au descoperit o campanie de malware DarkGate care a exploatat fișierele partajate Samba pentru a răspândi infecții. Atacatorii au folosit servere cu fișiere Samba expuse publicului pentru a găzdui fișiere Visual Basic Script (VBS) și JavaScript. Campania a fost activă din martie până în aprilie 2024 și a vizat regiuni din America de Nord, Europa și Asia.

TL;DR

- Campanie de malware DarkGate folosind fișiere partajate Samba.

- Activă între martie și aprilie 2024.

- Ținte: America de Nord, Europa și Asia.

- Folosirea fișierelor VBS și JavaScript pentru a descărca și executa scripturi PowerShell.

- DarkGate are capacități avansate de control la distanță și de evitare a detectării.

Ce este DarkGate?

DarkGate a apărut pentru prima dată în 2018 și s-a dezvoltat într-un malware-as-a-service (MaaS) folosit de un număr restrâns de clienți. Are capacități multiple, inclusiv controlul de la distanță al gazdelor compromise, execuția de cod, minarea de criptomonede, lansarea de reverse shells și descărcarea de payload-uri suplimentare. În ultimele luni, atacurile cu DarkGate au crescut semnificativ, în special după desființarea infrastructurii QakBot de către forțele de ordine internaționale în august 2023.

Cum a funcționat campania?

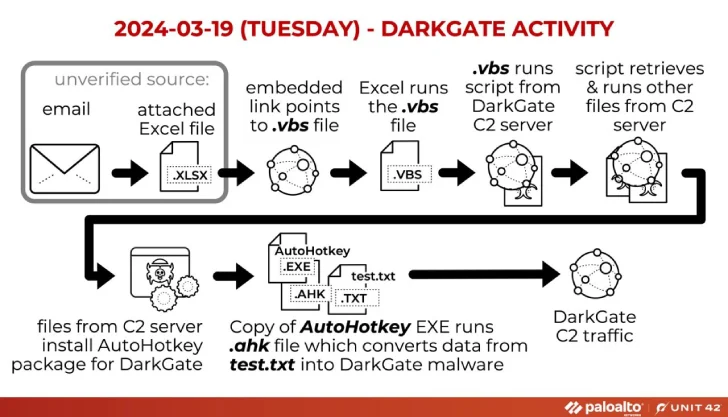

Campania documentată de Unit 42 a început cu fișiere Microsoft Excel (.xlsx) care, odată deschise, îndemnau utilizatorii să facă clic pe un buton Open. Acest buton descărca și executa cod VBS găzduit pe un fișier partajat Samba. Scriptul VBS descărca și executa un script PowerShell, care la rândul său descărca un pachet DarkGate bazat pe AutoHotKey. Secvențele alternative folosind fișiere JavaScript aveau același scop de a descărca și executa scripturi PowerShell.

Mecanisme de evitare și rezistență

DarkGate scanează diverse programe anti-malware și verifică informațiile CPU pentru a determina dacă rulează pe o gazdă fizică sau într-un mediu virtual, complicând astfel analiza. De asemenea, verifică procesele de pe gazdă pentru a detecta unelte de inginerie inversă, debuggers sau software de virtualizare. Traficul C2 al DarkGate folosește cereri HTTP necriptate, dar datele sunt obfuscate și apar ca text Base64-encoded, conform cercetătorilor.

Importanța apărării cibernetice robuste

Pe măsură ce DarkGate continuă să evolueze și să-și rafineze metodele de infiltrare și rezistență la analiză, rămâne un memento puternic al necesității unei apărări cibernetice robuste și proactive. Este esențial ca organizațiile să implementeze măsuri de securitate avansate și să fie vigilente în fața amenințărilor emergente.

Sursa articolului:

https://thehackernews.com/2024/07/darkgate-malware-exploits-samba-file.html