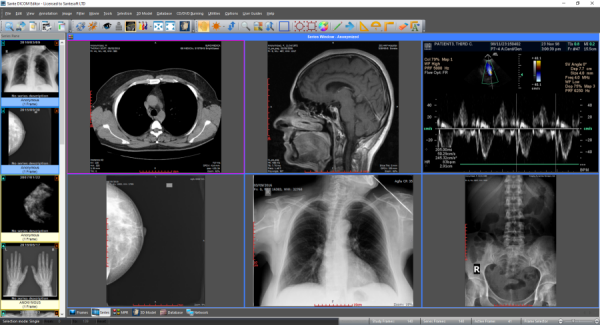

A fost descoperită o vulnerabilitate critică de scripting cross-site (XSS) în Osimis Web Viewer, un instrument utilizat în sectorul sănătății pentru vizualizarea imaginilor medicale. Vulnerabilitatea, identificată drept CVE-2023-7238, afectează versiunea 1.4.2.0-9d9eff43 a software-ului. Dacă este exploatată, această vulnerabilitate ar putea permite unui atacator să execute cod JavaScript arbitrar în browserul victimei, ceea ce ar putea duce la acțiuni neautorizate și la încălcarea datelor. Vulnerabilitatea are un scor de bază CVSS v3.1 de 7.1, ceea ce indică un nivel de gravitate ridicat. Utilizatorii sunt sfătuiți să se actualizeze la versiunea Orthanc 24.1.2 sau la o versiune ulterioară pentru a atenua această problemă.

Produse

Osimis Web Viewer

Versiune: 1.4.2.0-9d9eff43

Furnizor: Orthanc

CVEs: CVE-2023-7238

Vulnerabilități

Cross-site Scripting (XSS) Vulnerabilitate în Osimis Web Viewer

CVE: CVE-2023-7238

Scoring CVSSv3: 7.1 - ridicat

CWE: CWE-79

Descriere: Există o vulnerabilitate de scripting cross-site (XSS) în Osimis Web Viewer, care permite unui atacator să încarce un studiu DICOM malițios. Atunci când un utilizator vizualizează studiul infectat, vulnerabilitatea XSS este declanșată, permițând atacatorului să execute cod JavaScript arbitrar în browserul victimei.

Impact: Exploatarea cu succes ar putea permite unui atacator să execute cod JavaScript arbitrar în browserul victimei, ceea ce ar putea duce la acțiuni neautorizate și la încălcări ale datelor.

Mitigare: Utilizatorii sunt sfătuiți să actualizeze la versiunea Orthanc 24.1.2 sau la o versiune mai mare. În plus, utilizatorii ar trebui să reducă la minimum expunerea la rețea, să utilizeze firewall-uri și să folosească metode sigure, cum ar fi VPN-urile pentru accesul de la distanță.

Concluzie

Descoperirea vulnerabilității XSS în Osimis Web Viewer evidențiază provocările continue în ceea ce privește securizarea software-ului de imagistică medicală. Având în vedere gravitatea ridicată a acestei vulnerabilități, este esențial ca organizațiile din domeniul sănătății care utilizează acest software să ia măsuri imediate prin actualizarea la versiunea Orthanc 24.1.2 sau la o versiune mai recentă. Implementarea unor măsuri suplimentare de securitate cibernetică, cum ar fi reducerea la minimum a expunerii la rețea și utilizarea unor metode sigure de acces la distanță, poate proteja și mai mult împotriva unei potențiale exploatări. De asemenea, organizațiile ar trebui să se informeze cu privire la cele mai bune practici și la strategiile recomandate în materie de securitate cibernetică pentru a-și apăra sistemele în mod proactiv. Raportarea oricărei activități suspecte către CISA poate ajuta la depistarea și atenuarea potențialelor amenințări. Prin adoptarea acestor măsuri, furnizorii de servicii medicale pot proteja mai bine datele medicale sensibile și pot menține integritatea sistemelor lor.