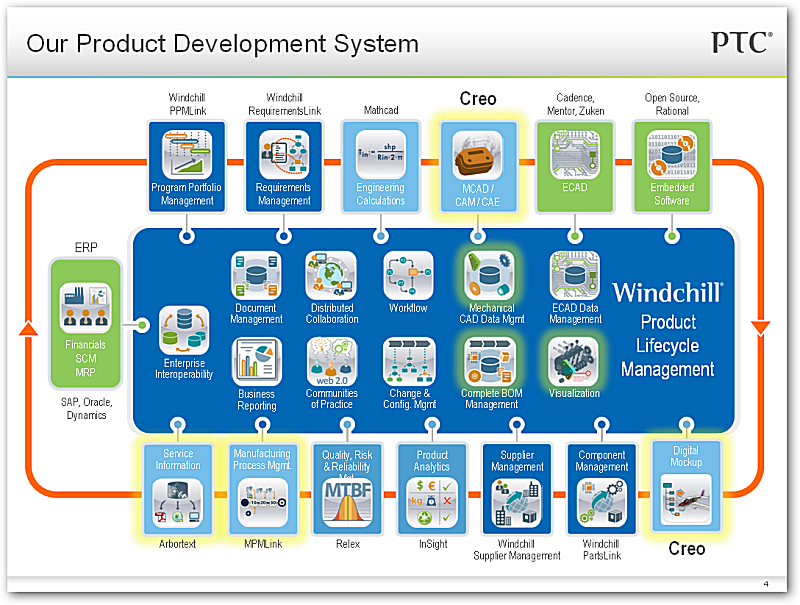

PTC’s Creo Elements/Direct License Server versiunile 20.7.0.0 și anterioare sunt afectate de o vulnerabilitate critică (CVE-2024-6071) care permite atacatorilor la distanță neautentificați să execute comenzi arbitrare ale sistemului de operare. Această vulnerabilitate, identificată ca “Autorizare lipsă” (CWE-122), are un scor CVSS v4 de 10.0, indicând un impact potențial sever. Vulnerabilitatea nu afectează “Creo License server.”

Produse

Creo Elements/Direct License Server

Versiune: 20.7.0.0 și anterioare

Vendor: PTC

CVEs: CVE-2024-6071

Vulnerabilități

Autorizare lipsă în Creo Elements/Direct License Server

CVE: CVE-2024-6071

CVSSv3 Score: 10.0 - Critical

CVSSv4 Scor: 10.0 - Critic

CWE: CWE-122

Descriere: Creo Elements Direct License Server expune o interfață web care poate fi utilizată de atacatori de la distanță neautentificați pentru a executa comenzi OS arbitrare pe server.

Impact: Exploatarea cu succes a acestei vulnerabilități ar putea permite atacatorilor de la distanță neautentificați să execute comenzi arbitrare ale sistemului de operare.

Mitigare: PTC recomandă ca utilizatorii să facă upgrade la Creo Elements/Direct License Server 20.7.0.1 sau la o versiune superioară. În plus, utilizatorii ar trebui să reducă la minimum expunerea la rețea pentru toate dispozitivele și/sau sistemele sistemului de control, să localizeze rețelele sistemului de control și dispozitivele la distanță în spatele firewall-urilor și să utilizeze metode sigure, cum ar fi VPN-urile, pentru accesul la distanță.

Concluzie

Vulnerabilitatea identificată în Creo Elements/Direct License Server al PTC prezintă un risc semnificativ pentru sistemele din întreaga lume, în special în sectoarele critice de producție. Posibilitatea atacatorilor de la distanță neautentificați de a executa comenzi arbitrare ale sistemului de operare poate duce la consecințe grave, inclusiv compromiterea completă a sistemului. PTC a lansat o actualizare (versiunea 20.7.0.1 sau superioară) pentru a rezolva această problemă. Utilizatorii sunt insistent sfătuiți să actualizeze imediat și să urmeze măsurile defensive recomandate de CISA pentru a reduce riscurile potențiale de exploatare. Organizațiile trebuie, de asemenea, să rămână vigilente față de atacurile de inginerie socială și să raporteze orice activitate suspectă către CISA.