Rezumat

O vulnerabilitate critică a Git (CVE-2024-32002) permite executarea de cod de la distanță (RCE) în timpul clonării de depozite cu submodule. Această vulnerabilitate, împreună cu alte patru vulnerabilități, a fost corectată în cele mai recente versiuni Git. Este esențial ca utilizatorii să își actualizeze instalațiile Git pentru a reduce aceste riscuri de securitate.

TL;DR

- Vulnerabilitatea critică Git (CVE-2024-32002) permite RCE în timpul unei operațiuni de clonare.

- Alte patru vulnerabilități (CVE-2024-32004, CVE-2024-32465, CVE-2024-32020, CVE-2024-32021) au fost corectate.

- Actualizați Git la versiunile v2.45.1, v2.44.1, v2.43.4, v2.42.2, v2.41.1, v2.40.2 sau v2.39.4 pentru a vă proteja împotriva acestor vulnerabilități.

- De asemenea, au fost implementate corecturi în GitHub Desktop și Visual Studio.

Despre Git

Git este un sistem distribuit de control al versiunilor foarte popular pentru dezvoltarea colaborativă de software. Acesta poate fi instalat pe mașini care rulează Windows, macOS, Linux și diverse distribuții *BSD. Platformele de dezvoltare software bazate pe web GitHub și GitLab se bazează pe Git. Visual Studio, mediul de dezvoltare integrat al Microsoft, are unelte Git (MinGit) încorporate direct în el, iar alte IDE-uri se bazează pe acesta.

CVE-2024-32002 și alte vulnerabilități rezolvate

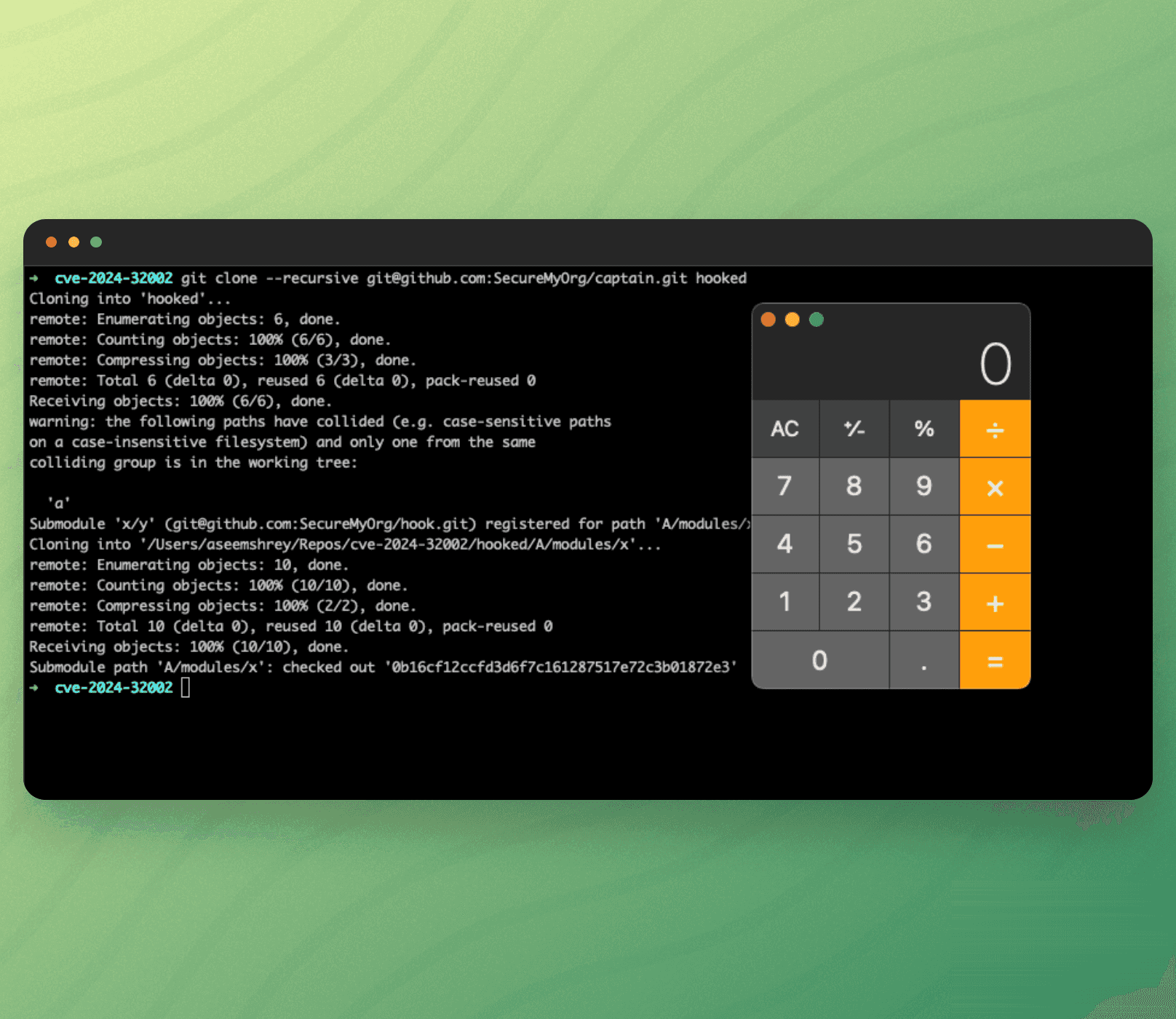

CVE-2024-32002 este o vulnerabilitate critică care permite ca depozitele Git special create cu submodule să păcălească Git pentru a scrie fișiere într-un director .git/ în loc de arborele de lucru al submodulului. “Acest lucru este posibil printr-o combinație de confundare a lui Git cu un director și o legătură simbolică care diferă doar prin cazuistică, astfel încât Git poate scrie fie una, fie cealaltă, dar nu ambele. Această confuzie poate fi folosită pentru a manipula Git să scrie un cârlig care va fi executat în timp ce operațiunea de clonare este încă în curs de desfășurare, fără ca utilizatorul să aibă posibilitatea de a inspecta codul care este executat”, a explicat Johannes Schindelin, mentorul Git for Windows.

CVE-2024-32004 permite, de asemenea, executarea de cod de la distanță, dar numai pe mașini cu mai mulți utilizatori: “Un atacator poate pregăti un depozit local astfel încât să arate ca o clonă parțială căreia îi lipsește un obiect, astfel încât, atunci când acest depozit este clonat, Git să execute cod arbitrar în timpul operațiunii cu permisiunile complete ale utilizatorului care efectuează clonarea”

CVE-2024-32465 poate permite atacatorilor să ocolească protecțiile pentru clonarea de depozite neîncrezătoare, CVE-2024-32020 poate permite utilizatorilor neîncrezători să modifice obiecte din depozitul clonat (local), iar CVE-2024-32021 poate fi folosit pentru a manipula Git să scrie fișiere în afara arborelui de lucru Git și în afara directorului .git/.

Corecții și modificări de securitate

Vulnerabilitățile au fost corectate în Git v2.45.1, v2.44.1, v2.43.4, v2.42.2, v2.41.1, v2.40.2 și v2.39.4.

Au fost aduse mai multe modificări la Git pentru a face procesul de clonare mai sigur: îmbunătățiri pentru a proteja împotriva executării de cod de la distanță, o mai bună gestionare a legăturilor simbolice și a directoarelor, o modalitate mai sigură de a rula cârlige (scripturi) și multe altele.

“Actualizarea la cea mai recentă versiune Git este esențială pentru a vă proteja împotriva acestor vulnerabilități. Dacă nu puteți face actualizarea imediat, vă rugăm să fiți atenți de unde clonați depozitele”, a sfătuit Schindelin.

Versiunile corectate ale Git au fost încorporate în cele mai recente versiuni GitHub Desktop (pentru Windows și macOS). Corecțiile pentru CVE-2024-32002 și CVE-2024-32004 au fost implementate în Visual Studio.

Sursa articolului:

https://www.helpnetsecurity.com/2024/05/16/git-cve-2024-32002/