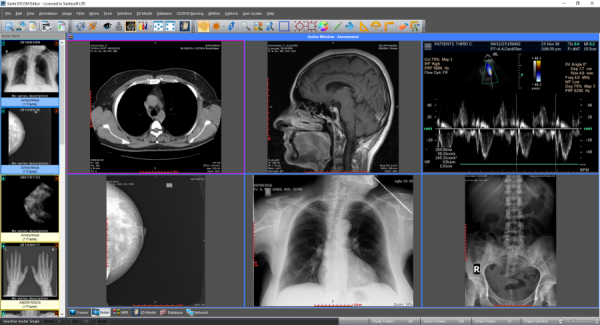

Două vulnerabilități critice au fost identificate în software-ul MedDream PACS de la Softneta, versiunile 7.2.8.810 și anterioare. Aceste vulnerabilități ar putea permite atacatorilor să obțină acreditări în text simplu sau să execute cod arbitrar de la distanță. Prima vulnerabilitate, o metodă sau o funcție periculoasă expusă, nu efectuează o verificare a autentificării, ceea ce duce la o potențială execuție neautentificată de cod de la distanță. A doua vulnerabilitate implică stocarea în text simplu a numelor de utilizator și a parolelor, care ar putea fi exploatată pentru a scurge acreditările utilizatorilor. Utilizatorii sunt sfătuiți să se actualizeze la versiunea 7.2.9.820 sau să aplice patch-ul furnizat pentru a reduce aceste riscuri.

Produse

MedDream PACS

Versiune: v7.2.8.810 și anterioare

Furnizor: Softneta

CVEs: CVE-2023-40150, CVE-2023-39227

Vulnerabilități

Metodă sau funcție periculoasă expusă

CVE: CVE-2023-40150

Scoring CVSSv3: 9.8 - Critic

CWE: CWE-749

Descriere: Produsul afectat nu efectuează o verificare a autentificării și realizează unele funcționalități periculoase, ceea ce ar putea duce la executarea de cod de la distanță neautentificată.

Impact: Un atacator ar putea executa de la distanță cod arbitrar fără autentificare, putând compromite întregul sistem.

Mitigare: Actualizați la versiunea 7.2.9.820 sau aplicați patch-ul Fix-v230712.

Stocarea în clar a unei parole

CVE: CVE-2023-39227

Scoring CVSSv3: 6.1 - Mediu

CVVSSv3 Vector: AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:L/A:N

CWE: CWE-256

Descriere: Produsul afectat stochează numele de utilizator și parolele în text simplu. Stocarea în text simplu ar putea fi folosită în mod abuziv de atacatori pentru a scurge acreditările utilizatorilor legitimi.

Impact: Un atacator ar putea obține și scurge acreditările în text liber, compromițând conturile de utilizator.

Mitigare: Actualizați la versiunea 7.2.9.820 sau aplicați patch-ul Fix-v230712.

Concluzie

Descoperirea acestor vulnerabilități critice în software-ul MedDream PACS de la Softneta subliniază importanța actualizărilor în timp util și a practicilor de securitate solide. Utilizatorii versiunilor afectate (7.2.8.810 și anterioare) sunt îndemnați să actualizeze imediat la versiunea 7.2.9.820 sau să aplice patch-ul furnizat (Fix-v230712) pentru a reduce riscurile. În plus, organizațiile ar trebui să urmeze cele mai bune practici pentru securitatea rețelei, cum ar fi minimizarea expunerii la rețea, utilizarea firewall-urilor și utilizarea unor metode sigure de acces la distanță, cum ar fi VPN-urile. Actualizarea și aplicarea regulată a patch-urilor la sisteme, împreună cu efectuarea unor evaluări amănunțite ale riscurilor, sunt pași cruciali în protejarea împotriva unei potențiale exploatări. Pentru îndrumări suplimentare, utilizatorii pot consulta practicile recomandate de CISA și resursele disponibile pe site-ul acesteia.