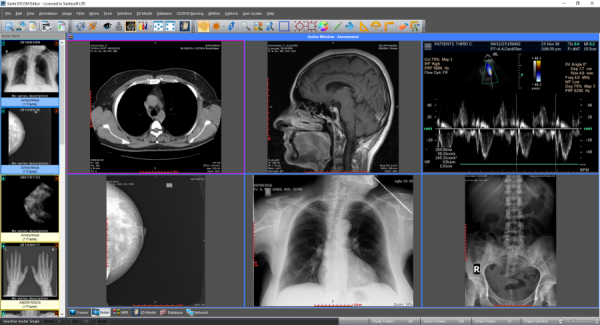

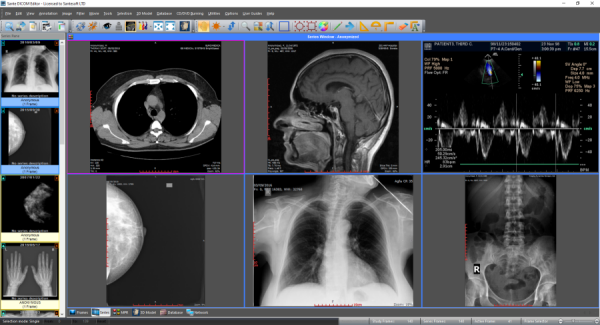

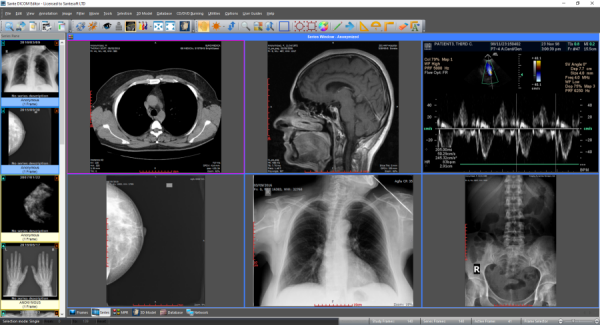

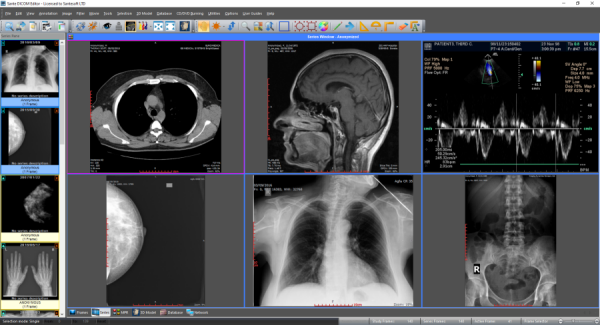

A fost descoperită o vulnerabilitate critică în software-ul Sante FFT Imaging de la Santesoft, care afectează versiunile 1.4.1 și cele anterioare. Această vulnerabilitate, identificată ca o scriere în afara limitelor, poate fi exploatată de un atacator local pentru a executa cod arbitrar atunci când un utilizator deschide un fișier DCM malițios. Impactul potențial al acestei vulnerabilități este semnificativ, deoarece ar putea duce la executarea neautorizată de cod, compromițând integritatea, confidențialitatea și disponibilitatea sistemelor afectate. Utilizatorii sunt sfătuiți să actualizeze la versiunea 1.4.2 sau la o versiune ulterioară pentru a reduce acest risc.

Produse

Sante FFT Imaging

Versiune: 1.4.1 și anterioare

Furnizor: Santesoft

CVEs: CVE-2024-1696

Vulnerabilități

Scriere în afara limitelor

CVE: CVE-2024-1696

Scoring CVSSv3: 7.8 - ridicat

CVVSSv3 Vector: AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

CWE: CWE-787

Descriere: Există o vulnerabilitate de scriere în afara limitelor în Santesoft Sante FFT Imaging versiunile 1.4.1 și anterioare. Atunci când un utilizator deschide un fișier DCM malițios, un atacator local ar putea exploata această vulnerabilitate pentru a efectua o scriere în afara limitelor, permițând potențial executarea de cod arbitrar.

Impact: Exploatarea cu succes a acestei vulnerabilități ar putea permite unui atacator local să execute cod arbitrar, ducând la compromiterea integrității, confidențialității și disponibilității sistemului.

Mitigare: Utilizatorii ar trebui să actualizeze Sante FFT Imaging la versiunea 1.4.2 sau la o versiune ulterioară. În plus, utilizatorii ar trebui să evite să dea click pe linkuri web sau să deschidă atașamentele din mesajele de e-mail nesolicitate și să consulte liniile directoare ale CISA privind recunoașterea și evitarea escrocheriilor prin e-mail și a atacurilor de inginerie socială.

Concluzie

Descoperirea acestei vulnerabilități critice în software-ul Sante FFT Imaging de la Santesoft subliniază importanța actualizărilor software în timp util și a vigilenței față de potențialele amenințări cibernetice. Utilizatorii versiunilor afectate sunt insistent îndemnați să se actualizeze la versiunea 1.4.2 sau la o versiune ulterioară pentru a reduce riscul de executare de cod arbitrar. De asemenea, organizațiile ar trebui să implementeze strategiile de securitate cibernetică recomandate și cele mai bune practici pentru a-și proteja sistemele de vulnerabilități similare. Deși nu a fost raportată nicio exploatare publică a acestei vulnerabilități specifice, impactul potențial asupra sectoarelor de sănătate publică și de asistență medicală, unde acest software este implementat pe scară largă, face imperios necesară abordarea promptă a acestei probleme.