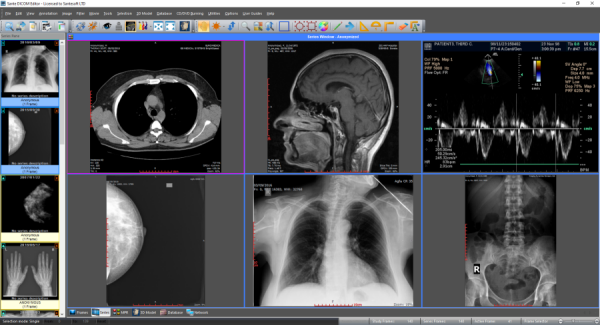

MicroDicom DICOM Viewer, un vizualizator de imagini medicale utilizat pe scară largă, conține vulnerabilități critice în versiunile 2023.3 (Build 9342) și anterioare. Aceste vulnerabilități, identificate ca Heap-based Buffer Overflow și Out-of-Bounds Write, ar putea permite atacatorilor să execute cod arbitrar prin provocarea corupției memoriei. Utilizatorii sunt sfătuiți să actualizeze la versiunea 2024.1 pentru a reduce aceste riscuri.

Produse

MicroDicom DICOM Viewer

Versiune: 2023.3 (Build 9342) și anterioare

Furnizor: MicroDicom

CVEs: CVE-2024-25578, CVE-2024-22100

Vulnerabilități

Heap-based Buffer Overflow

CVE: CVE-2024-22100

Scoring CVSSv3: 7.8 - ridicat

CVVSSv3 Vector: AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

CWE: CWE-122

Descriere: O vulnerabilitate de depășire a buffer overflow bazată pe heap în MicroDicom DICOM DICOM Viewer versiunile 2023.3 (Build 9342) și anterioare ar putea permite unui atacator să execute cod arbitrar prin deschiderea unui fișier DCM malițios.

Impact: Executarea de cod arbitrar, putând duce la compromiterea completă a sistemului.

Mitigare: Actualizare la versiunea 2024.1. În plus, minimizați expunerea la rețea, utilizați firewall-uri și folosiți metode sigure, cum ar fi VPN-urile, pentru accesul de la distanță.

Out-of-Bounds Write

CVE: CVE-2024-25578

Scoring CVSSv3: 7.8 - ridicat

CVVSSv3 Vector: /AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

CWE: CWE-787

Descriere: O vulnerabilitate de scriere în afara limitelor în MicroDicom DICOM DICOM Viewer versiunile 2023.3 (Build 9342) și anterioare ar putea duce la coruperea memoriei din cauza validării necorespunzătoare a datelor furnizate de utilizator.

Impact: Corupție de memorie care duce la o potențială execuție de cod arbitrar.

Mitigare: Actualizare la versiunea 2024.1. În plus, minimizați expunerea la rețea, utilizați firewall-uri și folosiți metode sigure, cum ar fi VPN-urile, pentru accesul de la distanță.

Concluzie

Descoperirea unor vulnerabilități critice în MicroDicom DICOM Viewer subliniază importanța actualizărilor software în timp util și a practicilor solide de securitate cibernetică. Utilizatorii versiunilor afectate (2023.3 Build 9342 și anterioare) sunt îndemnați să actualizeze la versiunea 2024.1 pentru a reduce riscurile asociate cu aceste vulnerabilități. Potențialul de executare arbitrară a codului și de corupere a memoriei prezintă riscuri semnificative, în special în sectorul sănătății, unde acest software este implementat pe scară largă. Implementarea unor măsuri defensive suplimentare, cum ar fi minimizarea expunerii la rețea, utilizarea firewall-urilor și securizarea accesului la distanță cu ajutorul VPN-urilor, poate reduce și mai mult riscul de exploatare. Organizațiile ar trebui să rămână vigilente și să raporteze orice activitate suspectă către CISA pentru analize și corelații suplimentare. Încă nu a fost raportată nicio exploatare publică a acestor vulnerabilități, dar măsurile proactive sunt esențiale pentru a proteja sistemele critice.